Ta strona korzysta z ciasteczek, aby zapewnić Ci najlepszą możliwą obsługę. Informacje o ciasteczkach są przechowywane w przeglądarce i wykonują funkcje takie jak rozpoznawanie Cię po powrocie na naszą stronę internetową i pomaganie naszemu zespołowi w zrozumieniu, które sekcje witryny są dla Ciebie najbardziej interesujące i przydatne.

Kategoria: wyciek danych

Porwanie dziecka na Facebooku

Dzieci giną. To zawsze dramat. Jednak szukanie dzieci na fejsie powoduje, że giną hasła, a później „wirus mi zaatakował konto”. Na Facebooku giną hasła a nie dzieci. Widzisz taki post, myślisz, że to realne poszukiwanie zaginionego dziecka? Niestety, to oszustwo,

Jak nie mieć zaszyfrowanych danych i płacić okupu za odszyfrowanie lub nieujawnienie?

Chcesz skutecznie zapobiegać zaszyfrowaniu i wyciekowi danych? To tutaj znajdziesz rady jak i co zrobić by nie płacić okupu za odszyfrowanie i nieujawnienie danych.

Hasłem do rozpakowania pliku ZIP jest Państwa NIP/PESEL – absurd przekazywania informacji chronionej

Jak nie zabezpieczać plików zaszyfrowanych? Jak zrobić to dobrze, łatwo i skutecznie? Można pogodzić te interesy, ale leasingodawca jeszcze tego nie wie.

Rozbity samolot w Warszawie! – kampania oszustów.

Rozbity samolot w Warszawie! – kampania oszustów wyłudzająca dane logowania

Wygraj kupon IKEA: Limit 2000 zł na rodzinę! – analiza oszustwa

Kampania reklamowa na Facebooku, która kieruje nas do „IKEA Polska” by odebrać kupon na 2000 zł.

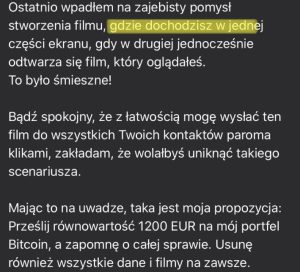

Mail z groźbą o ujawnieniu wideo nagranego przez tajemnicze wirusy na komputerze

Dostałeś maila, że ktoś Cię podglądał i teraz chce pieniądze żeby tego nie opublikować? Dowiesz się dlaczego nie płacić tego okupu i kto zapłacił.

Spowiedź bezpiecznika (sprzęt i dobre praktyk w codziennej pracy i życiu) – intro

Spowiedź bezpiecznika (sprzęt i dobre praktyk w codziennej pracy i życiu)

Problemy z informatykiem. Twój pracownik nie odbiera telefonu, działa złośliwie

Wyobraź sobie sytuację gdy pracownik zaczyna działać złośliwie…. Plan ciągłości działania biznesu PCD (ang. Business Continuity Planning – BCP)

Garmin zhackowany. Co zrobili hakerzy? Czego można się nauczyć?

Zaszyfrowali Garmina, a Garmin zapłacił okup…

Powinni to drukować na opakowaniach od hotdoga

[…]sprawcy mogli wykorzystać kombinację Twojego loginu i hasła, których używasz lub używałeś w innych portalach internetowych, aby zalogować się do Twojego konta IKEA Family.[…]powinni to drukować na opakowaniach od hotdoga i kazać recytować jeśli bierzesz ogórki, chociaż masz jedzenie za zylka a nie za dwójacza.Taki fragment z komunikatu o włamaniach na konta Klubowiczów Ikea. Co…