Kategoria: socjotechnika

Podałem oszustom numer karty

podałem oszustom numer karty tak rozpoczyna się wiele rozmów ze mną Jeśli podałeś oszustwo (przestępcy, hakerowi) numer swojej karty płatniczej to on może jej użyć. Po kolei. W jaki sposób oszuści wyłudzają numer karty płatniczej, dane logowania do konta? Najczęściej robią to poprzez ataki związane z OLX. Szczegółowy opis takiego ataku znajdziesz w tym wpisie…

Utrata konta Gmail. Czy można je odzyskać?

Utraciłeś konto Gmail? Nie napiszesz do znajomych maila, nie odbierzesz już maila od klienta. To tylko wierzchołek góry problemów. Czytaj dalej na kolejnej stronie

Hallo, tu blockchain, mamy dla Ciebie pieniądze

Dzwoni do Ciebie doradca w sprawie zarobienia na kryptowalutach. Co robisz? Dlaczego warto pomysleć o takiej super ofercie w kategoriach oszustwa? Dowiesz się też czym są kryptowaluty.

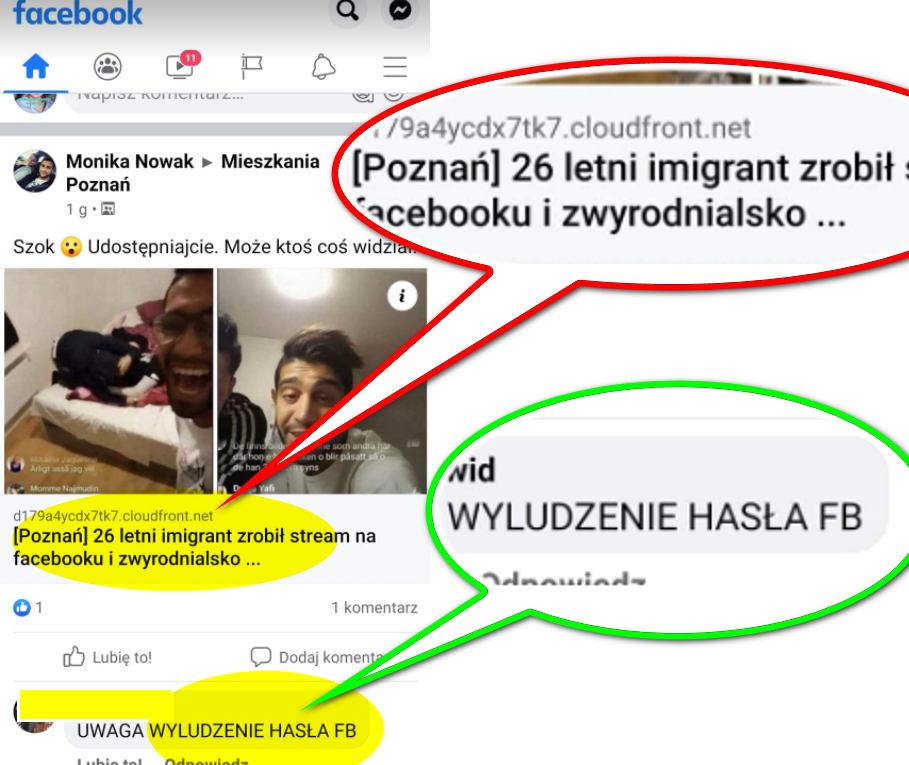

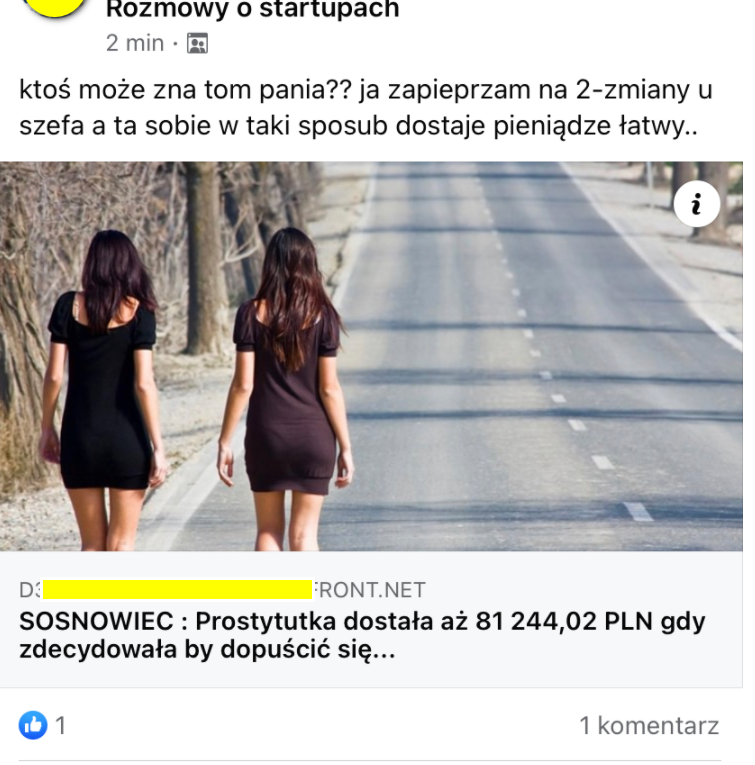

26 imigrant zrobił stream na facebooku i zwyrodnialsko

26 imigrant zrobił stream na facebooku i zwyrodnialsko tak brzmi nagłówek nowej kampanii na Facebooku. Nowy pretekst do wyłudzenia haseł Facebooka

Oszustwo na OLX – czy kradną mi numer karty płatniczej?

Sprzedajesz coś na OLX, bardzo szybko znajduje się kupiec. Kupiec dopytuje o stan towaru, czy jest opakowanie, czy bateria działa, daje jakieś zaczepne pytanie adekwatne do towaru. Chwilę później informuje, że dokonał już płatności i przesyła link do OLX, w którym aby dopełnić formalności masz wpisać numer karty płatniczej, na który mają trafić środki. Po…

Oszustwo na marynarza, zapłacisz za niego rachunek?

Kapitan wyłucda pieniądze od kobiety. Jak to robi?

Oszukiwanie kobiet w sieci

Miał inne intencje niż oszukać Cię? Tak wygląda atak na kobietę w celu wyłudzenia od niej pieniędzy. Internetowi oszuści zbliżają się do kobiet, by w pewnym momencie przejść do ataku na kasę. Przeczytaj by pomóc swojej przyjaciółce gdy na nią to trafi.

Włamali się? To co mam teraz zrobić?

Pomagając innym, dowiaduję się ciekawych rzeczy. Jedną z nich jest to, że ktoś może zdawać sobie sprawę, że konta do fejsa się „kradnie”.

Jak nie mieć zaszyfrowanych danych i płacić okupu za odszyfrowanie lub nieujawnienie?

Chcesz skutecznie zapobiegać zaszyfrowaniu i wyciekowi danych? To tutaj znajdziesz rady jak i co zrobić by nie płacić okupu za odszyfrowanie i nieujawnienie danych.